This is an old revision of the document!

Download Domains

Для закрытия CVE-2021–1730 и других похожих уязвимостей, которые могут быть проэксплуатированы для CSRF-атак - Microsoft и скрипт Exchange HealthChecker

- рекомендуют настроить использование отдельного доменного имени для загрузки вложений.

В html-отчёте сприкта это будет выглядеть так:

Security Vulnerabilities: Download Domains are not configured. You should configure them to be protected against CVE-2021-1730. Configuration instructions: https://aka.ms/HC-DownloadDomains

Для конфигурирования download domains нам потребуется сделать две CNAME DNS-записи - внутренний домен и внешний. Если мы используем одно и то же имя и один и тот же сертификат - эти записи могут иметь одинаковый вид.

Name Type Value download.exch1 Alias (CNAME) exch1.arasaka.local

Если у нас есть wildcard-сертификат для arasaka.local - запись download.exch1.arasaka.local не будет валидной, т.к. wildcard-сертификат *.arasaka.local не покрывает домены следующего уровня.

В данном случае нам ничего не мешает сделать следующую запись (замена сертификата не потребуется).

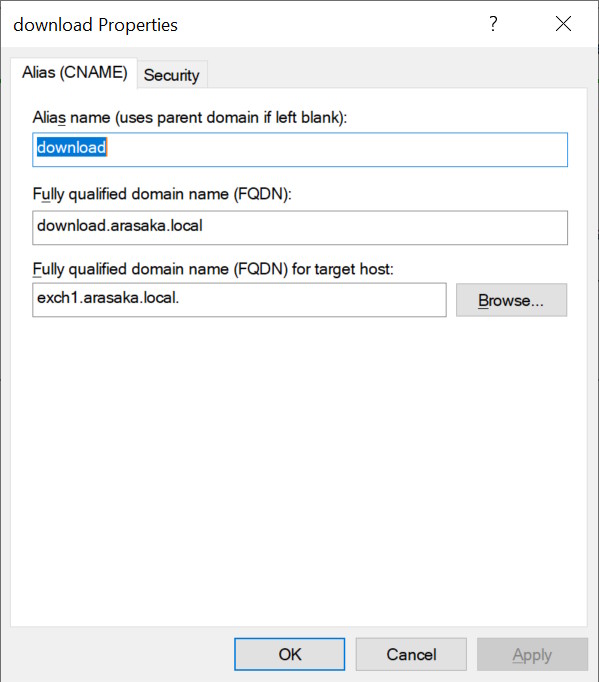

Name Type Value download Alias (CNAME) exch1.arasaka.local

В DNS Active Directory нужная запись будет выглядеть так:

Проверить создание записи можно следующим образом:

Resolve-DnsName -type CNAME download.arasaka.local

После того, как в DNS распространились записи, необходимо задать настройки внешних и внутренних URL для виртуальных директорий OWA ВСЕХ серверов Exchange, к которым предполагается клиентский доступ.

Set-OwaVirtualDirectory -Identity "exch1\owa (Default Web Site)" -InternalDownloadHostName "download.arasaka.local" Set-OwaVirtualDirectory -Identity "exch1\owa (Default Web Site)" -ExternalDownloadHostName "download.arasaka.local"